Check-list conformità e sicurezza informatica D. Lgs. n. 138/2024 e Direttiva NIS2

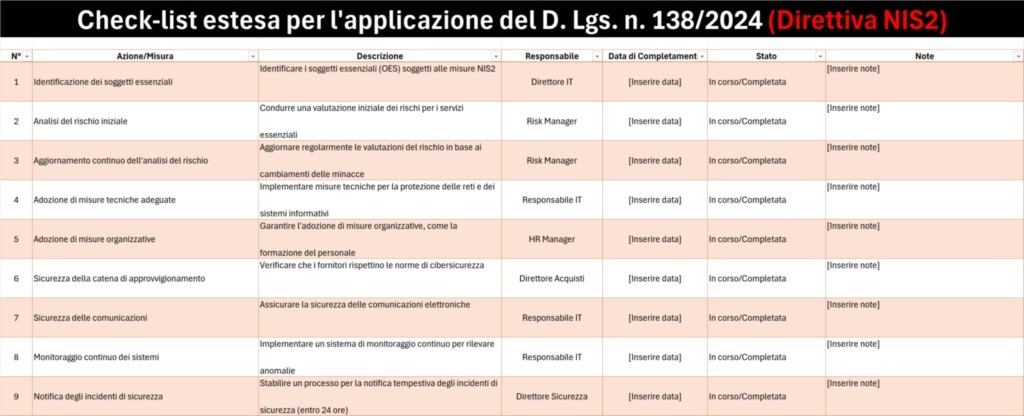

check-list estesa per la conformità e sicurezza informatica secondo il D. Lgs. n. 138/2024 e la Direttiva NIS2

L'adozione di una check-list estesa per la conformità al D. Lgs. n. 138/2024 e alla Direttiva NIS2 è un passo essenziale per qualsiasi organizzazione che voglia proteggere le proprie infrastrutture critiche, mantenere la continuità operativa e rispettare le normative vigenti. La sicurezza informatica non è mai un processo lineare o statico, ma richiede un monitoraggio continuo, la revisione delle misure adottate e l'implementazione di soluzioni innovative. Grazie a una check-list strutturata, le aziende possono garantire che ogni elemento della sicurezza sia affrontato in modo completo e sistematico, proteggendo così non solo i propri dati, ma anche la fiducia dei clienti e degli stakeholder.

Con l'aumento esponenziale delle minacce informatiche e delle vulnerabilità digitali, la gestione della sicurezza informatica è diventata una priorità per le aziende di ogni settore. Il Decreto Legislativo n. 138 del 2024, che recepisce la Direttiva NIS2 (UE) 2022/2555, introduce un quadro giuridico e normativo rigoroso per garantire un livello elevato di cibersicurezza a livello nazionale ed europeo. Una delle sfide principali per le organizzazioni è l'implementazione di misure efficaci che non solo soddisfino i requisiti di conformità legale, ma che offrano anche una protezione proattiva contro le minacce digitali.

Un approccio strategico e pratico per affrontare queste sfide consiste nell'utilizzo di una check-list estesa, che aiuti le organizzazioni a monitorare, implementare e mantenere tutte le misure necessarie. Di seguito, esaminiamo i vantaggi e l'utilità dell'adozione di una check-list specifica per la conformità al D. Lgs. n. 138/2024 e alla Direttiva NIS2.

Il D. Lgs. n. 138 del 4 settembre 2024, che recepisce la Direttiva NIS2 (UE) 2022/2555, si applica a un'ampia gamma di soggetti pubblici e privati che operano in settori critici e forniscono servizi essenziali all'interno dell'Unione Europea. In particolare, la normativa riguarda soggetti che svolgono attività che, in caso di incidenti di sicurezza, potrebbero avere gravi ripercussioni sulla continuità operativa di servizi vitali o sulla sicurezza pubblica.

A chi si applica il NIS2 e il Decreto 138/2024:

1. Soggetti Essenziali (OES)

Si tratta di organizzazioni che operano in settori strategici e sono considerate vitali per la società e l'economia. Questi soggetti devono adottare misure di sicurezza informatica particolarmente stringenti. I settori inclusi sono:

Energia: Produzione, trasporto e distribuzione di elettricità, gas e petrolio.

Trasporti: Infrastrutture critiche come aeroporti, porti, ferrovie e trasporto su strada.

Banche: Istituti finanziari e bancari che svolgono operazioni finanziarie essenziali.

Infrastrutture dei mercati finanziari: Piattaforme di trading, clearing houses, depositari centrali.

Sanità: Strutture sanitarie come ospedali, centri medici e fornitori di servizi sanitari.

Acqua potabile: Fornitori e gestori delle infrastrutture per l'approvvigionamento di acqua potabile.

Infrastrutture digitali: Fornitori di servizi cloud, data center, reti di comunicazione e DNS (Domain Name System).

2. Soggetti Importanti (IO)

Rientrano tra i soggetti importanti quegli operatori che, pur non essendo classificati come essenziali, forniscono servizi che, se compromessi, potrebbero influenzare in modo significativo l'economia e la sicurezza. Alcuni esempi includono:

Servizi postali e corrieri.

Servizi di gestione dei rifiuti.

Settore chimico: Imprese coinvolte nella produzione o distribuzione di sostanze chimiche.

Alimentare: Settori legati alla produzione e distribuzione alimentare.

3. Settori digitali

Fornitori di servizi cloud.

Motori di ricerca online.

Mercati online.

4. Fornitori di servizi fiduciari e registri dei nomi di dominio

Questi includono:

Fornitori di servizi fiduciari qualificati (come definiti dal Regolamento eIDAS).

Registri dei nomi di dominio di primo livello (TLD) e fornitori di servizi DNS.

5. Amministrazioni pubbliche

Le pubbliche amministrazioni di livello centrale e, in alcuni casi, anche quelle di livello regionale, sono incluse nel perimetro della Direttiva NIS2 e del Decreto 138/2024, specialmente se forniscono servizi essenziali che potrebbero avere un impatto critico su attività economiche o sociali in caso di compromissione.

Esclusioni

La Direttiva NIS2 e il Decreto 138 non si applicano a:

Enti della pubblica amministrazione che operano nei settori della sicurezza nazionale, della difesa, della pubblica sicurezza o del contrasto alla criminalità.

Soggetti esentati dagli obblighi di cui all'articolo 21 e all'articolo 23 in relazione a determinate attività sensibili, come indicato nel decreto.

Conclusione

Il NIS2 e il Decreto 138 si applicano principalmente a organizzazioni di medie e grandi dimensioni che operano in settori critici e che forniscono servizi vitali per la società. L'obiettivo è garantire la resilienza e la sicurezza informatica di queste organizzazioni, promuovendo un livello comune di cibersicurezza

Perché è necessaria una check-list estesa?

La sicurezza informatica è un ambito complesso e multidimensionale che comprende aspetti tecnologici, organizzativi e legali. Una semplice dimenticanza o un ritardo nell'implementazione di una misura chiave può avere gravi conseguenze, come la compromissione di dati sensibili o l'interruzione di servizi essenziali. Una check-list strutturata e completa permette di garantire che tutte le attività siano coperte e seguite correttamente, offrendo una guida dettagliata per l'implementazione di misure di sicurezza informatica che siano conformi agli standard previsti dal Decreto Legislativo e dalla Direttiva NIS2.

Quali sono i vantaggi di utilizzare una check-list estesa?

Conformità garantita: La Direttiva NIS2 impone requisiti specifici per le infrastrutture critiche, i fornitori di servizi essenziali e le imprese importanti. L'utilizzo di una check-list garantisce che ogni aspetto normativo sia affrontato e che l'organizzazione sia conforme agli obblighi di legge. Ciò include la gestione dei rischi informatici, la notifica tempestiva di incidenti e l'adozione di misure tecniche e organizzative adeguate.

Riduzione dei rischi: Attraverso l'identificazione sistematica dei rischi e l'implementazione di misure preventive, la check-list aiuta a ridurre la probabilità di violazioni della sicurezza e di interruzioni dei servizi. Una gestione proattiva dei rischi migliora la resilienza dell'organizzazione di fronte alle minacce emergenti.

Efficienza operativa: Avere una guida chiara e dettagliata permette alle organizzazioni di operare in modo più efficiente. I responsabili della sicurezza informatica e del rischio possono seguire un processo strutturato, assicurandosi che ogni aspetto critico della sicurezza sia adeguatamente monitorato e gestito.

Maggiore responsabilità: La check-list estesa suddivide le attività di sicurezza in punti chiari e assegnabili, permettendo una maggiore trasparenza e responsabilità all'interno dell'organizzazione. Ogni dipartimento coinvolto, dal team IT al dipartimento legale, può essere assegnato a compiti specifici, garantendo una collaborazione efficace.

Adattabilità alle esigenze aziendali: Una check-list estesa non è solo uno strumento per la conformità, ma può essere adattata alle esigenze specifiche dell'organizzazione. Ad esempio, può includere misure avanzate come l'uso di machine learning per il rilevamento di anomalie, protezione dei dispositivi mobili aziendali o il monitoraggio del dark web.

Struttura della check-list estesa

La "Check-list Estesa per la Conformità e Sicurezza Informatica secondo il D. Lgs. n. 138/2024 e la Direttiva NIS2" copre più di 100 punti focali, che includono:

Identificazione e gestione dei rischi: Analisi dei rischi iniziali e aggiornamento continuo, segmentazione delle reti, protezione contro vulnerabilità zero-day.

Misure tecniche e organizzative: Implementazione di misure tecniche come firewall avanzati, crittografia end-to-end, sandboxing per applicazioni, e misure organizzative come la formazione del personale e le esercitazioni di simulazione di incidenti.

Protezione delle infrastrutture critiche: Protezione delle infrastrutture di rete, implementazione di backup sicuri, protezione contro attacchi DDoS e ransomware.

Notifica e gestione degli incidenti: Procedure per la notifica tempestiva degli incidenti, uso di playbook standardizzati per la risposta agli incidenti e gestione di crisi.

Collaborazione internazionale e compliance: Coordinamento con CSIRT nazionali e internazionali, protezione dei dati personali secondo il GDPR, e collaborazione con l’ENISA.

Disclaimer

La presente check-list è fornita a scopo informativo e non costituisce una consulenza legale, tecnica o professionale. L'uso di questa check-list non garantisce la piena conformità alle normative vigenti, incluse, ma non limitate a, il Decreto Legislativo n. 138/2024 e la Direttiva NIS2 (UE) 2022/2555. Ogni organizzazione dovrebbe consultare i propri consulenti legali e tecnici per assicurarsi di soddisfare tutti i requisiti normativi applicabili e implementare adeguate misure di sicurezza informatica.

La check-list può essere soggetta a modifiche a seguito di aggiornamenti normativi o tecnici. Gli utenti sono responsabili dell'applicazione corretta e completa delle misure indicate, e l'autore di questo documento non si assume alcuna responsabilità per eventuali perdite o danni derivanti dall'uso o dall'interpretazione di questa check-list.

Si consiglia di personalizzare la check-list in base alle specifiche esigenze e rischi dell'organizzazione.

Il presente documento è fornito gratuitamente per uso personale e professionale. È consentito il download e l'utilizzo per scopi non commerciali. In caso di pubblicazione su altri siti web, blog, o piattaforme di condivisione, è obbligatorio citare la fonte con un chiaro riferimento al sito o all'autore originale.

Non è consentito modificare, distribuire o vendere questo documento senza previa autorizzazione scritta da parte dell'autore. L'utilizzo del documento implica l'accettazione di questi termini.

SCARICA LA CHECKLIST ESTESA IN EXCEL